Microsoft Corp. anunció hoy la disponibilidad mundial de Microsoft Office 365, el servicio de productividad en la nube de próxima generación para empresas de todos tamaños. A México, Office 365 llega de la mano de TELMEX para ofrecer una oferta especialmente diseñada para que las pequeñas y medianas empresas puedan subirse a la nube y aprovechar los beneficios de una solución tecnológica y conexión a internet para tener acceso a correo, documentos y mantenerse conectados desde cualquier lugar.

El servicio se puso a disposición en su versión beta el año pasado con una respuesta entusiasta, y después de algunos meses, más de 200,000 organizaciones alrededor del mundo adoptaron el servicio y comenzaron a probarlo. Las empresas que están utilizando Office 365 ya están reportando resultados impresionantes, reduciendo costos de TI hasta por un estimado del 50%, estimulando así su productividad.

Office 365 está ahora disponible en 40 mercados, y hoy más de 20 proveedores de servicios globales compartieron planes para brindar el servicio a sus clientes este año. Estos proveedores líderes incluyen a TELMEX, Bell Canada, Intuit Inc., NTT Communications Corp., Telefónica S.A., Telstra Corp. y Vodafone Group Plc., entre otras, integrarán Office 365 a sus propios servicios que ofrecen a millones de clientes de pequeñas y medianas empresas a nivel mundial.

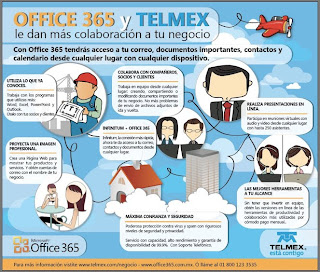

En México, TELMEX y Microsoft unen esfuerzos para lanzar al mercado el nuevo Office 365, que ofrece un conjunto de herramientas en línea de fácil uso, mediante el cual permitirá a las pequeñas y medianas empresas, tener acceso desde cualquier lugar a sus cuentas de correo, contactos y documentos, además de contar con la posibilidad de compartir el calendario, publicar la página web del negocio, acceder a portales para trabajo en equipo, así como de conferencias web, con un nivel de disponibilidad garantizado de 99.9 por ciento.

Al respecto, el Lic. Isidoro Ambe Attar, Director Comercial de Mercado Empresarial de TELMEX señaló: “En TELMEX seguimos ofreciendo lo último en servicios de Telecomunicaciones y Tecnologías de la Información a todos nuestros clientes, con un especial énfasis en las PYMES, ya que para este importante sector de la economía nacional, es fundamental para su competitividad y desarrollo, contar con servicios que les permitan optimizar sus costos, al contar con socios tecnológicos como TELMEX y Microsoft”.

"Lograr una intensa colaboración es fundamental para el crecimiento del negocio, y es por ello que creemos que la mejor tecnología de colaboración debería estar disponible para todo el mundo," comentó Steve Ballmer, CEO de Microsoft. "Con unos pocos clics, Office 365 nivela el campo de juego, proporcionando a las empresas pequeñas y medianas las herramientas de colaboración que por años han dado importantes ventajas a las grandes empresas", añadió.

Cambian las reglas del juego para las empresas Con Office 365, las personas pueden permanecer en “la misma página” con mensajería instantánea y reuniones virtuales con la gente en diferentes áreas de la oficina y alrededor del mundo. Puede trabajar en archivos y documentos al mismo tiempo, y pueden compartir ideas tan fácilmente como pueden compartir calendarios. Y pueden hacerlo en prácticamente todos los dispositivos que ya utilizan desde cualquier lugar.

Las aplicaciones de Office están en el corazón de Office 365. Word, PowerPoint, Excel, OneNote, Outlook y otras aplicaciones de Office, las cuales conectan a Exchange, SharePoint y Lync, para ofrecer una solución de clase mundial para la comunicación y colaboración.

Los clientes empresariales de TELMEX se verán beneficiados con estos servicios, ya que les permite ahorrar costos en hardware y software al tener estas herramientas con una renta mensual por usuario, y utilizar estos recursos en otros proyectos clave de sus empresas, programando su gasto en Tecnologías de la Información y aumentando así en forma considerable la disponibilidad de los servicios y funcionalidades que ofrecen a sus usuarios.

“Gracias a la implementación de la oferta de Office 365 e Infinitum, hemos mejorado la eficiencia de procesos complicados como el manejo de inventarios en tiempo real; esto gracias a que contamos con la información actualizada en el sistema, en una plataforma segura y confiable, que nos permite tener acceso a la misma desde casi cualquier dispositivo. Asimismo, los costos de comunicación se han visto reducidos considerablemente al utilizar herramientas como Microsoft Lync y nuestra conexión Infinitum, que nos permiten tener videoconferencias, chat corporativo y llamadas a través de las PC’s, sin importar en dónde nos encontremos, logrando así, colaborar con la gente de la oficina, estén dentro o fuera de la organización”, dijo Héctor Gómez, Director de Multi Cleaners, empresa mexicana dedicada a brindar servicios de limpieza.

Socios Office 365

Microsoft está construyendo un ecosistema masivo de socios alrededor de Office 365, incluyendo integradores de sistemas, proveedores de software, distribuidores y otros socios. Hoy, este ecosistema está en expansión como los socios de la empresa de nuevas maneras con los proveedores de servicios líderes en el mercado. Estas empresas incluirán Office 365 con sus propios servicios: desde alojamiento Web y banda ancha hasta financiamiento de soluciones y servicios móviles – y traer esos nuevos servicios a millones de pequeñas y medianas empresas a nivel mundial.

“En Microsoft estamos muy entusiasmados de contar con TELMEX como aliado estratégico para traer a México Office 365. Juntos seguiremos trabajando para acercar tecnologías de última generación a las PyMEs, que representan cerca del 80%de la capacidad productiva del país. A través de esta alianza, Microsoft y TELMEX refrendamos nuestro compromiso de brindar herramientas que permitan mejorar la competitividad y reducir la brecha digital en México,” concluyó Juan Alberto González, Director General de Microsoft México.

“Office 365 forma parte de nuestra oferta integral de servicios de valor agregado, complementa de manera natural los Paquetes de Negocios que incluyen las llamadas locales y de larga distancia, así como la mejor conexión en banda ancha: Infinitum. Las pequeñas y medianas empresas mejorarán su productividad con estas herramientas”, comentó el Ing. Francisco Ortiz Torres, Coordinador Nacional para la Pequeña y Mediana Empresa de TELMEX.

Disponibilidad Office 365

Con Office 365 para pequeñas empresas, los clientes pueden subirse a la nube y funcionando con Office Web Apps, Microsoft Exchange Online, Microsoft SharePoint Online, Microsoft Lync Online y un sitio Web externo en minutos, a través un Paquete TELMEX de Negocio más $105 pesos por usuario al mes. Estas herramientas ofrecen correo de grado empresarial, documentos compartidos, mensajería instantánea, video y conferencias Web, portales y más al alcance de todos. Para mayor información y contratación, visite:

www.telmex.com/negocioOffice 365 para PyMEs y Office 365 para empresas ya está disponible. Las empresas pueden conocer detalles de estas versiones de Office 365 y probarlo sin costo durante 30 días, registrándose en

www.office365.com.mx Para obtener la última información de Office 365 lo puedes seguir en Twitter @Office365 @windowsmx, en Facebook: Office 365 y Windows Mexico o bien visitar el Blog de Office 365

http://community.office365.com